泛湖刑辩丨计算机网络犯罪初探——《刑法》第285条至第287条

计算机网络犯罪初探 ——《刑法》第285条至第287条

计算机网络犯罪越来越频繁,占比也越来越大,本文主要就计算机网络犯罪涉及的主要罪名及其特征进行了分析、总结和对比,并就该类犯罪的律师辩护对策提出了个人初步的看法,以供和各位读者交流、学习。

计算机网络犯罪的现状

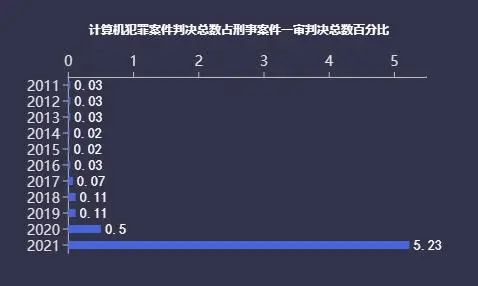

据不完全统计,2011年至2021年,全国计算机犯罪案件数量呈现逐年上升趋势,特别是近三年呈现飞速上涨趋势。(如下图)

2011年至2021年,全国各级法院审结计算机网络犯罪案件共计2.8万余件,占全部刑事案件一审判决总量的0.43%,且其案件量和占比均呈现逐年上升趋势,2021年就比2020年增长10倍。(如下图,为不完全统计数据)

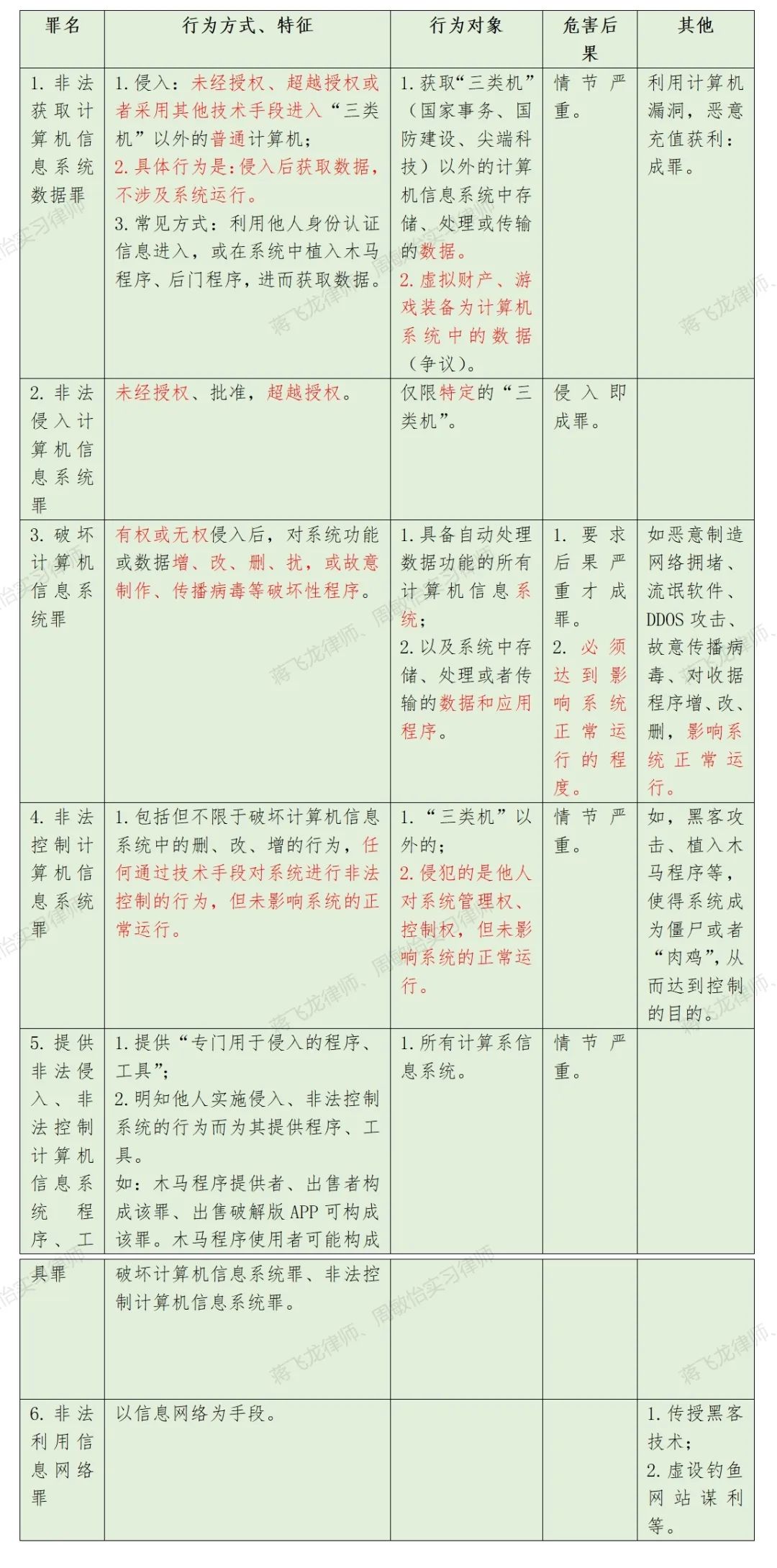

计算机网络犯罪涉及的主要罪名

及其特征

(一)

非法侵入计算机信息系统罪

概念:

自然人或者单位违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的行为。

特征:

(1)计算机信息系统:指具备自动处理数据功能的系统,包括计算机、网络设备、通信设备、自动化控制设备等。

(2)无法判断是否为“国家事务、国防建设、尖端科学技术领域的计算机信息系统”的处理:应当委托省级以上负责计算机信息系统安全保护管理工作的部门检验。

(3)侵入:指未经有关部门的合法授权或者批准,即访问该类系统或者进行数据截收的行为。

(4)注意:侵入其他计算机信息系统的行为不构成本罪。

(二)

非法获取计算机信息系统罪数据、非法控制计算机信息系统罪

概念:

自然人或者单位违反国家规定,侵入(“前款规定以外”)的计算机信息系统 或者采用其他技术手段,获取该计算机信息系统中存储、处理或者传输的数据,或者对该计算机信息系统实施非法控制,情节严重的行为。本罪为选择性罪名。

特征:

(1)非法获取:无权而为、超越职权、“有权进入系统,但获取/超权获取 无权获取的数据”。

(2)数据(如虚拟财产) or 财物:

①张明楷教授的观点:若该数据可以认定为财物,则认定为财产性犯罪,否则,属于非法获取计算机信息系统数据罪。(为非法获取虚拟财产,必须通过侵入计算机信息系统,适用牵连犯原则,择一重)

②张明楷教授认为,在个案中判断数据是否属于财物的判断标准为:

A.是否具有管理的可能性;

B.是否具有转移的可能性;

C.是否具有价值性:交换价值或者使用价值。

③获取后是否利用该数据,不影响本罪(非法获取计算机信息系统数据罪)的成立。

(3)非法控制:

①实质:未经授权、超越权限而获得了他人对计算机信息系统的操作权限。

②后果:控制系统执行特定操作。

③非法控制计算机信息系统罪与破坏计算机信息系统罪的区别及联系,详见后文。

(4)情节严重的认定:参见《办理计算机案件解释》的有关规定。

(三)

提供侵入、非法控制计算机信息系统的程序、工具罪

概念:

自然人或者单位(1)提供专门用于侵入、非法控控制计算机系统的程序、工具,(2)或者明知他人实施侵入、非法控制计算机信息系统的违法犯罪行为而为其提供程序、工具,情节严重的行为。

特征:

(1)专门用于侵入、非法控制计算机系统的程序、工具:

①具有避开或者突破 安保措施,无权或超权获取计算机信息系统数据的功能的;

②具有避开或者突破 安保措施,无权或超权对计算机信息系统实施控制的功能的;

③其他专门用于侵入、非法控制系统、非法获取数据的程序、工具。

注意:难以确定是否属于该类程序、工具的,应当委托省级以上的负责计算机系统安保管理工作的部门检验。司法机关根据检验结论,并结合案件具体情况认定。

(2)情节严重的认定:参见《办理计算机案件解释》的有关规定。

(四)

破坏计算机信息系统罪

构成要件:

自然人或者单位违反国家规定

(1)对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的行为;

(2)对计算机信息系统中存储、处理或者传输的数据和应用程序进行删除、修改、增加的操作,后果严重的行为;

(3)或者故意制作、传播计算机病毒等破坏性程序,影响计算机系统的正常运行,后果严重的行为。

相关概念:

(1)计算机系统功能:指计算机系统内,按照一定的应用目标和规则,对信息进行采集、加工、存储、传输、检索等的功能。

(2)造成计算机信息系统不能正常运行:包括使计算机信息系统不能运行 和 不能按照原来的设计要求运行。

(3)破坏性程序:指的是隐藏在可执行程序或数据中在计算机内部运行的一种干扰程序,其中典型的是计算机病毒。

(4)计算机病毒:指在计算机中编制的 或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一组计算机指令或者程序代码。具有传播性、可激发性、可潜伏性。

(5)具有下列情形之一的,应当认定为“计算机病毒等破坏性程序”:

①能够通过网络、存储介质、文件等媒体,将自身的部分、全部或者变种进行复制、传播,并破坏系统功能、数据或者应用程序的;

②能够在预先设定的条件下自动触发,并破坏计算机系统功能、数据或者应用程序;

③其他专门设计用于破坏计算机系统功能、数据或者应用程序的程序。

关于“后果严重”的认定:

参见《办理计算机案件解释》的相关规定。

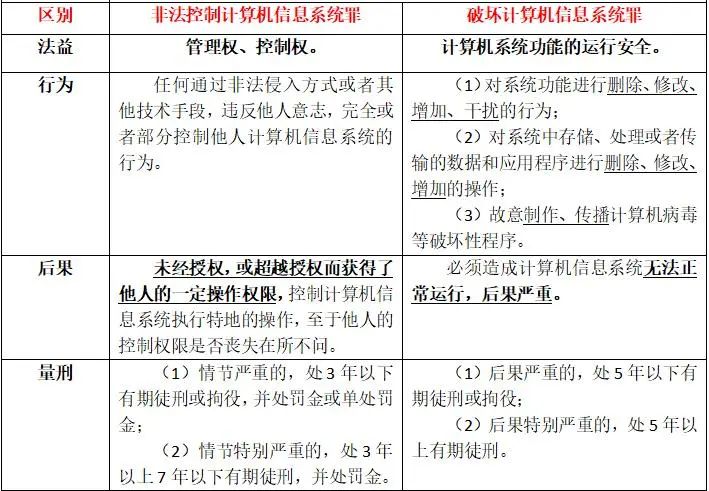

与非法控制计算机信息系统罪

的联系及区别:

(1)联系:包含关系,非法控制计算机信息系统罪包含破坏计算机信息系统罪。破坏计算机信息系统罪,只对“删除、修改、增加”行为进行规范,并且要求行为具有破坏性后果,而“删除、修改、增加”的操作都基于对计算机信息系统的非法控制。故《刑法修正案七》增设了非法控制计算机信息系统罪,是为了弥补刑法惩治的漏洞。

(2)区别:

(五)

拒不履行信息网络安全管理义务罪、非法利用信息网络罪 、帮助信息网络犯罪活动罪。因这几个罪名较为简单及容易辨析,在此不再赘述。

(六)

各罪名对比表

计算机网络犯罪律师辩护的对策

(一)

辩护律师应当准确了解网络犯罪的最新动态、找到委托的切入点,合理、合法地收取费用。

(二)

从战略上清楚认识到传统犯罪数量持续下降、但存在传统犯罪向网络蔓延的趋势,网络犯罪已占犯罪总数的三分之一,成为第一大犯罪类型,刑辩律师应当重视对网络犯罪特征的研究和学习,提升相关案件的辩护水平。

(三)

掌握网络犯罪所涉及到具体罪名的构成要件、特点及与其他罪名的区别,并结合具体案情选择最合适的罪名辩护。

(四)

已迈进“互联网+”时代,手机、电脑都可能成为网络犯罪的对象,网络犯罪已伸向手机各种APP,危害更直接,辩护律师对此亦应有充分的认识。

(五)

在当前司法环境下,个案辩护建议积极与承办人员沟通,对有争议的案件提供参考案例给承办人员,争取较轻的罪名,为减刑、缓刑奠定基础。

(六)

涉及到计算机网络犯罪的建议尽量退赔、退赃,较多案例反映出退赔、退赃、取得谅解后,对判处缓刑是极为有帮助的。

作者简介

北京市盈科(佛山) 律师事务所合伙人律师、刑事部副主任;

佛山市律师协会环境与资源委员会委员,佛山市南海区“八五”普法讲师团讲师;

专业领域:刑事案件,取保候审、缓刑、减刑、上诉改判、死刑案件。蒋律师专注于刑事案件的辩护、代理,拥有一支人数多、力量大、专业强的刑事精英律师团队;

执业以来,蒋律师所辩护、代理的刑事案件大部份获得了极佳效果,大量案件成功取保候审、判处缓刑或减刑或不逮捕,对诈骗罪、职务侵占罪、组织卖淫罪、故意杀人罪、开设赌场罪、走私罪、强奸罪、贩卖毒品罪、黑社会组织罪、侵犯公民个人信息罪、假冒注册商标罪、非法获取计算机信息系统数据罪等计算机网络犯罪辩护尤其擅长,其中多个大案要案,受到了广州《羊城晚报》、《今日关注》、中国新闻网、广东新闻网、《南方都市报》等媒体的报道。

北京市盈科(佛山) 律师事务所实习律师;

2019年毕业于澳门科技大学,刑事司法学硕士,本科就读于北京师范大学珠海分校,具有法学和行政管理双学士学位;

周敏怡刑事法学理论功底雄厚,善于研究刑事政策,具有较强的学术研究能力。特别是对认罪认罚制度、组织卖淫罪、诈骗罪、计算机网络犯罪等具有全面、深入的研究,为辩护实践的成功提供了强大的理论支持。其逻辑思维能力较强,善于运用思维结构图去分析、解剖案件,结合法律及证据确保案件的定性准确、量刑较轻。